网络安全一词广义上是指保护网络系统中的硬件、软件、数据传输和存储的安全性、信息系统的完整性和保密性。因为今天的绝大多数IOT设备和汽车ECU它们都以某种方式连接到网络访问,因此网络安全的覆盖范围非常广。即使嵌入式系统不连接Internet,只要与外界有信息交互,也会涉及网络安全。网络安全有一套系统的方法,其中芯片硬件支持的安全是基础。

1 网络安全市场现状

网络安全越来越受到重视。虽然各种安全芯片和算法不断发明,但道高一英尺,魔高一英尺甚至被公认为网络安全水平较高iPhone手机,Tesla汽车也被黑客利用。此时,如果你对网络安全技术的发展过程了解不多,你可能会陷入恐慌。特别是,在复杂的硬件和软件系统中,汽车自动驾驶域控制器不仅应与本地设备通信,还应通过背景通信OTA为了升级功能,控制器芯片需要从底层硬件和软件为网络安全奠定良好的基础。

网络安全是基于几个相关学科,加上大量的工程实践叠加,可以逐步理解、比较和参考。让我们来看看芯片安全设计的基本标准。

2 芯片网络安全设计的基本标准

网络安全设计是相关技术要素和方法的有机结合。本微软论文:The Seven Properties of Highly Secure Devices (MSR-TR-2017-16)这是一个很好的列表。基于这一标准和市场需求,结合技术实现细节,我参与了安霸CV经过团队几年的努力,网络安全设计系列芯片CV2x该系列芯片已成功批量生产在安全和汽车行业,并得到了领先客户的认可。

这七个基本标准是:

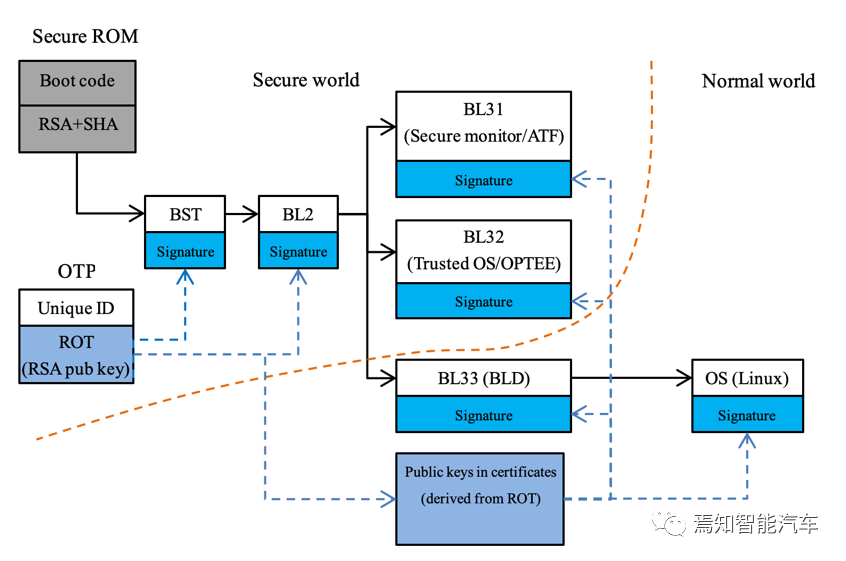

a.芯片需要包含硬件保护的信任根

设备的机密信息的到硬件保护,并且这个信任根可以在硬件设计中抵御已知的旁路攻击。信任根通常是在不可修改的存储器上的一组或者多组密钥,而且不允许用户直接读出。这里通常采用的加密算法会使用基于公钥系统的比如RSA,ECC类算法,动过程中,公钥将验证启动代码的各个环节是否被篡改。

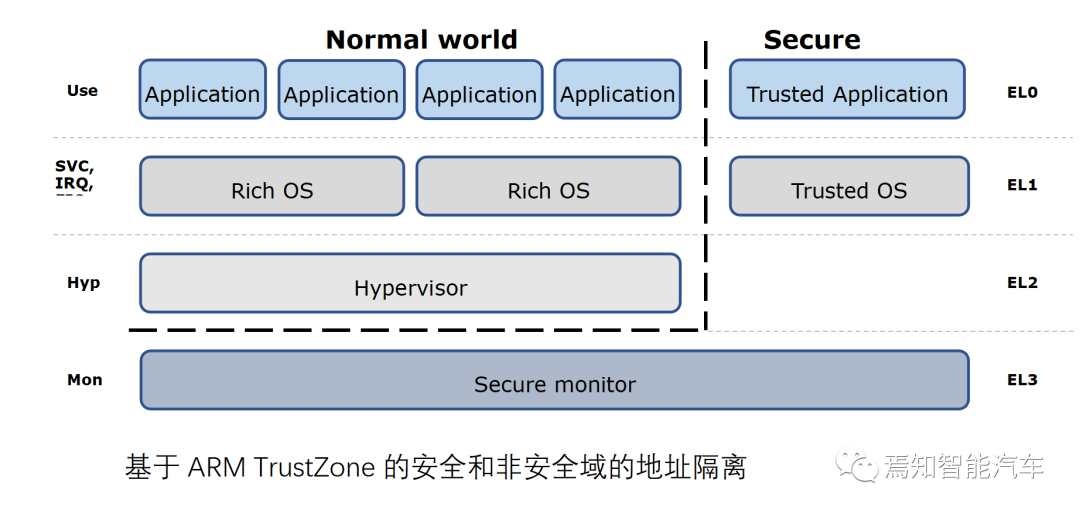

b.芯片含有安全执行环境

专用加密芯片通常有安全的执行环境,如苹果手机Secure Enclave;主流Android手机则使用ARM的TrustZone,汽车的ECU可使用和域控制器HSM。这些设计原理相似,但功能、性能和安全等级不同。

安全执行环境意味着内部操作通常有限,与主要应用程序执行环境之间的信息交流也有限。一般来说,系统开放的功能越多,接口越丰富,潜在的安全风险点就越多,所以信息安全岛需要尽可能小和简单。

c.芯片安全需要深度防御

深度防御是必要的安全策略。这种洋葱皮设计,如果单层系统的弱点被打破,就不会导致系统安全的全面崩溃。例如,即使使用了TrustZone为了保护生物信息验证,系统仍然可以在软件层面使用SELinux设置程序权限以防止不想打开的权限。系统的配置也可以考虑防止root远程登录和保护用户root用户密码。

深度防御是必要的安全策略。这种洋葱皮设计,如果单层系统的弱点被打破,就不会导致系统安全的全面崩溃。例如,即使使用了TrustZone为了保护生物信息验证,系统仍然可以在软件层面使用SELinux设置程序权限以防止不想打开的权限。系统的配置也可以考虑防止root远程登录和保护用户root用户密码。

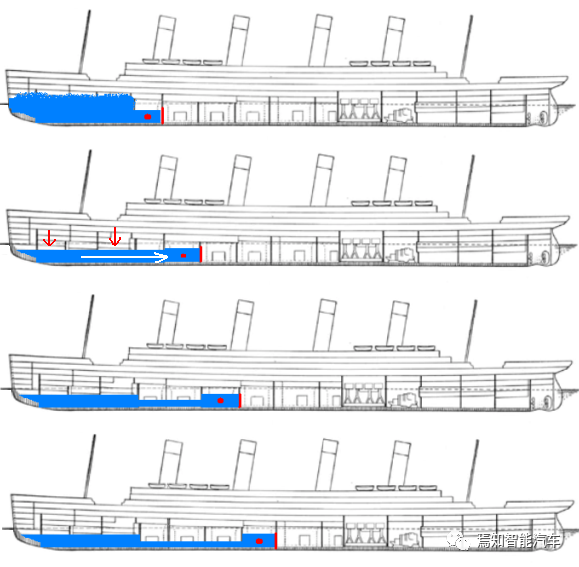

d.芯片安全需要分区隔离

船舶密封舱的图片来自网络

隔离是一种密封舱的想法。安全系统可以通过硬件建立屏障,使单个模块带来的安全风险难以转移到其他模块。分区隔离通常用于分离软件模块的内存地址空间。Linux该系统建立了用户空间和核心空间,并将大多数应用程序分开。ARM TrustZone的Secure World和Normal world它们之间也被隔离。利用虚拟机等技术隔离整个操作系统也是分区隔离的一个例子。

而简单RTOS没有内存隔离,不仅软件模块的地址越界错误会影响整个系统并导致崩溃,而且软件模块中的安全漏洞也会传播到其他模块。

e.基于证书链的安全认证

公钥体系(PKI = Public Key Infrastructure)极大地提升了系统认证的安全性。

旧的方式,比如Windows默认登录方式是用户名/密码。如果用于远程登录,一旦用户名和密码泄露,就无法区分用户身份是否真实。一般来说,两步验证可以改进,但仍然很麻烦。

基于公钥系统的证书在机制上是可靠的。例如,银行手机APP您可以数字签名用户手机的唯一标识符,并颁发保护该数字签名的证书。该证书包含银行APP公钥。这样,当用户使用网上银行时,服务器端收到用户发送的额外签名和证书的请求数据,以确认数据是否被篡改,业务请求的来源是否真实。

公钥机制需要自带安全芯片RSA/ECC等不对称加密算法引擎,或支持ARM的Secure world内部运行,可靠保护相关密钥。

f.可更新安全密钥/strong>

为了对抗新的安全威胁,安全策略也需要不断更新。对于已发现的安全漏洞(CVE等),需要及时弥补,包括废除和更新密钥的机制。

为什么有机会升级和更新安全漏洞?这是因为上面提到的深度防御和分区隔离可能还没有被黑客打破。0-day及时升级安全漏洞可以消除安全隐患OTA其重要意义之一。

g.报告网络安全故障的机制

任何与安全相关的故障或潜在异常都需要向后台管理报告。黑客通常不是通过单次攻击成功进入系统,而是通过反复尝试。所以系统。错误的日志通常包含有价值的信息,可以用来改进预防策略和安全措施。

“安全启动(Secure boot) 如果在启动过程中出现错误,如密钥验错,通常会停止或进入功能有限的安全状态进行维护。该技术的一个发展趋势是measured boot”,也叫“trusted boot”。“Measured boot字面意思是可量度启动,但目前还没有看到广泛接受的中文翻译。Measured boot要求启动不中断,而是记录参与启动的模块信息和状态,包括错误,以便以后验证,通常measured boot这些记录应该写在有安全存储的硬件中,例如TPM或者HSM。

3 芯片中网络安全的具体实现

3.1需要防范的风险

要做好安全防范,还要考虑黑客可能如何攻击系统,常见的黑客攻击方法包括:

a.硬件接口攻击通过测试/调试,如USB,串口等

b.例如,一些产品通过软件调试界面攻击bootloader有调试命令

c.利用系统已知的漏洞进行攻击,如Linux Kernel已知的CVE

d.使用应用层软件bug使用等攻击bug造成缓存区溢出攻击

e.嗅探网络数据窃取用户信息或密码

f.攻击系统登录密码,举或字典法登录密码

g.替换硬件模块攻击,如替换NAND/eMMC等系统存储

h.通过硬件bus攻击,通过bus读取/篡改数据

i. 回滚攻击,攻击者回滚系统版本,然后利用旧版本的已知漏洞进行攻击。

j.回放攻击,攻击者记录通过认证的回应,试图通过下一次认证

3.2芯片硬件安全设计

一个可靠的网络安全系统要求芯片从源头上做好安全防范,因此我们列出了芯片硬件安全设计的要点:

a.不可修改的SecureROM用于安全启动

b.一次性写的存储器OTP用于存储安全启动公钥和其他密钥

c.真随机数生成器(TRNG)

d.提供可信的执行环境TEE(比如ARMTrustZone 或专用HSM独立引擎)

e.安全总线设计为硬件接口提供安全配置

f.DRAMscrambling(在LPDDR4总线上的数据都是加密的)

g.DRAM不同的主要内部控制器可以配置硬件地址隔离DRAM访问范围

h.可禁止JTAG,USB调试接口访问系统可进入永久安全启动状态

安霸在CV2x未来的系列芯片将采用上述硬件设计并不断改进ARM的TSBA规范(Trusted Base System Architecture for ARMv8-A),并且在安防行业的龙头企业包括Axis,许多客户,如中国、欧洲、美国和日本,都取得了成功的批量生产;在中国乘用车行业,他们还与著名的民族品牌合作,成功地批量生产。

3.3磐石网络安全架构和安霸CV2x芯片安全设计

通过安霸CV2x我们实现了磐石网络安全架构,系列芯片安全设计和上层软件和工具设计。

图为:基于硬件的安全启动全过程

我们在底层实现了安全启动,通过上层软件协议实现了隐私保护、算法加密、安全存储、安全传输等功能,为用户提供了一个完整的套件,核心算法为用户开源。

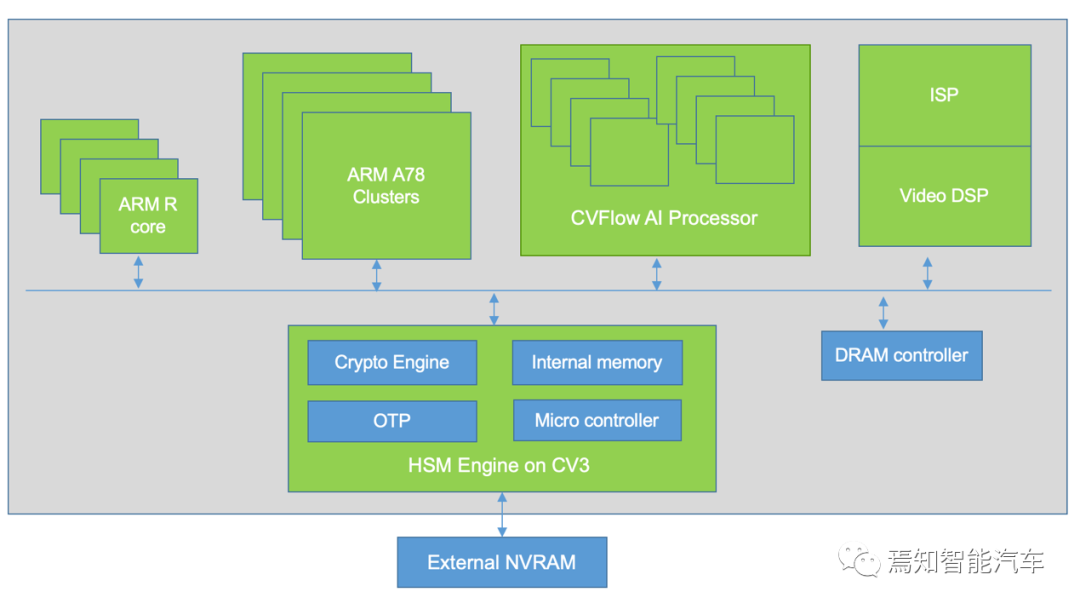

4.基于HSM网络安全设计的汽车控制器芯片

更复杂的汽车域控制器芯片使用更多HSM实现网络安全的主要原因是HSM是系统层面的,不仅仅可以对CPU保护上述数据,也可以保护MCU,AI多个单元,如引擎、图像视频引擎,内部有安全存储和加密计算单元,可用于存储用户的保密数据,如密钥和证书。安霸在2022年初发布的大计算力自动驾驶域控制器芯片CV3,不仅实现了高AI还实现了先进的网络安全。

CV3内建HSM,并采用新设计,自带可编程的高性能加密引擎支持各种常见的加密算法,内部建立高速内存,自带OTP以及其他安全计算硬件。它不仅可以实现各硬件单元的数据安全保护,还可以进行系统安全启动、内存隔离,保存用户的重要信息,加密和保护知识产权,将网络安全和用户信息保护提升到一个新的高度。