2021 年 10 月,ZeroFox Intelligence 披露了名为 Kraken 僵尸网络。Kraken 通过 SmokeLoader 传播,每次攻击基础设施更新都会扩大规模。尽管在2008年发现了 Kraken 僵尸网络同名,但两者没有其他共同点。

功能

2021年 10 月以来,Kraken 僵尸网络一直针对 Windows 积极Bot 的功能相对简单,但攻击者不断更新。其典型功能如下:

- 持久化

- 收集主机信息

- 下载并执行程序

- 执行远程命令

- 窃取加密货币钱包

- 屏幕截图

开端

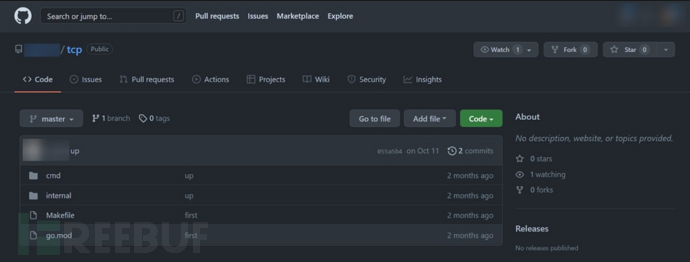

Kraken 早期版本在 2021年 10 月 10 日上传至 GitHub 上面,这个版本的源代码早于野外发现的任何样本。但目前还不清楚,GitHub 上面的代码是否属于攻击者或攻击者只使用该代码进行开发。

早期版本代码

感染

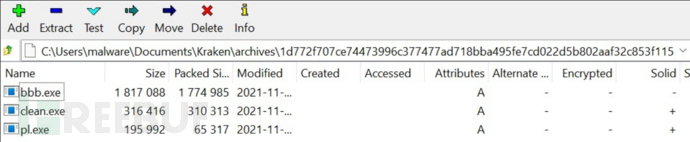

Kraken 在 SmokeLoader 下载的自解压 RAR SFX 文件传播。SFX 文件中包含一个 UPX 加壳的 Kraken、一个 RedLine Stealer 用于删除 Kraken 程序。后续版本除了使用 UPX 壳,也用 Themida 加壳。

SFX 文件

持久化

Kraken 将自己移动到 AppData%\Microsoft地方。文件名是硬编码的,如 taskhost.exe、Registry.exe和 Windows Defender GEO.exe等。

为了长期隐藏,Kraken 操作以下两个命令:

attrib S H %APPDATA%\Microsoft\

PowerShell 命令控制 Microsoft Defender 不扫描 Kraken 目录, attrib 隐藏控制文件。

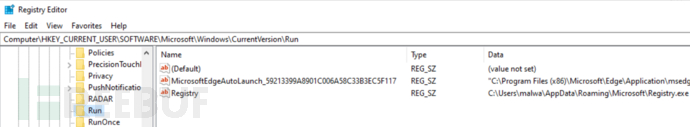

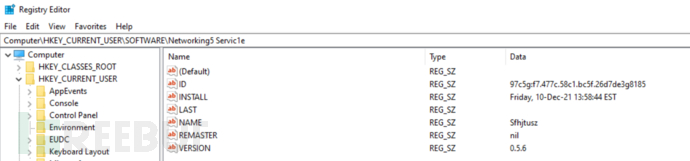

Kraken 使用注册表保持系统自启动。

注册表项

注册表键值的名称是另一个硬编码值,早期版本称为 Networking Service,后期使用 Networking5 Servic1e、Networking5r Servirc1er等。

注册表项

每个版本中都保持不变的是:

- ID:混淆的 UUID

- INSTALL:安装时间戳

- LAST:空

- NAME:混淆文件和操作密钥

- REMASTER:nil

- VERSION:0.5.6

特征

Kraken 的功能与其他僵尸网络相比仍然非常简单,主要是将失败主机的相关信息传回 C&C 服务器。收集信息如下:

- 主机名

- 用户名

- 构建 ID(TEST_BUILD_ 第一次运行时间戳)

- CPU 信息

- GPU 信息

- 操作系统和版本

Kraken 最初用于更新 Bot、执行 Payload 以及接收文件等功能的下载文件功能新版本中合并为一个。

攻击者也增加了 SSH 爆破功能,但很快就被删除了。C&C 服务器发送 ScreenShot样本将截取系统的屏幕截图。

最近添加的功能是窃取加密货币钱包:

%AppData%\Armory

%AppData%\bytecoin

%AppData%\Electrum\wallets

%AppData%\Ethereum\keystore

%AppData%\Exodus\exodus.wallet

%AppData%\Guarda\Local Storage\leveldb

%AppData%\atomic\Local Storage\leveldb

%AppData%\com.liberty.jaxx\IndexedDB\file__0.indexeddb.leveldb

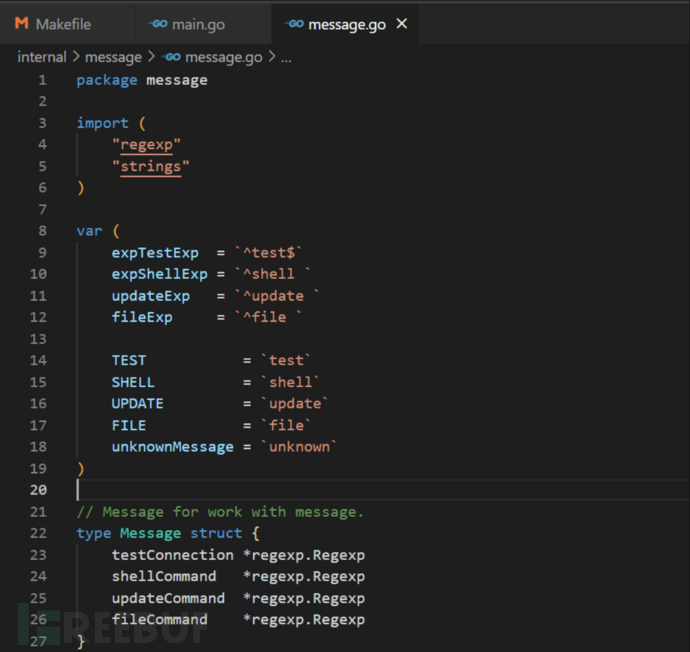

目前支持的命令包括:

ScreenShot

SHELL

UPLOAD

命令解析代码

控制面板

控制面板自2021年 10个月以来,已更新了许多版本。GitHub 上的源代码包括 C&C 服务器代码,但不包括控制面板。

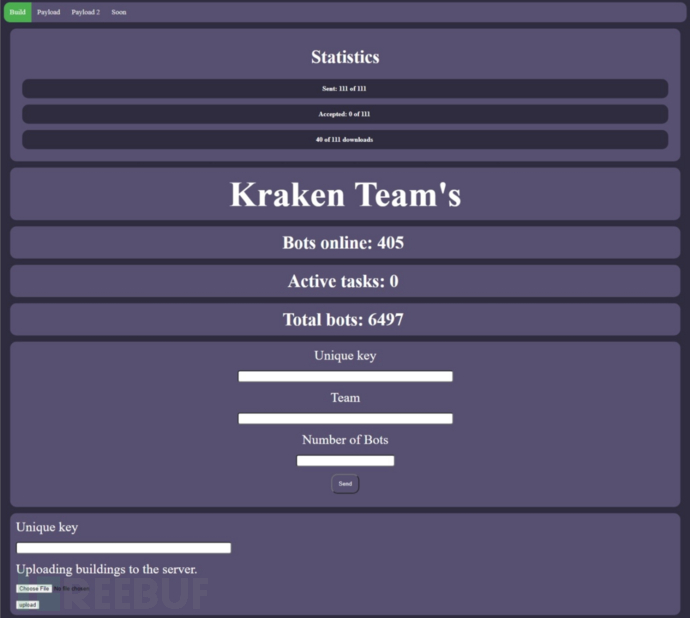

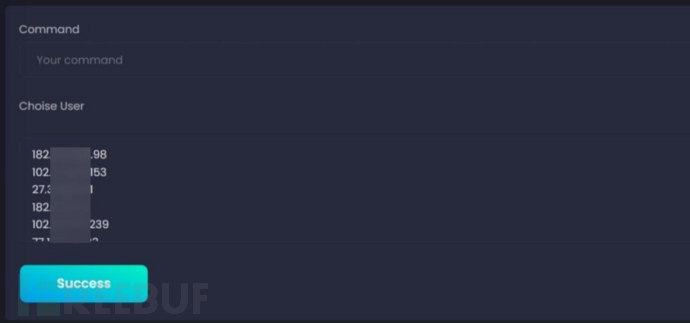

(1) Kraken

最初的面板是 Kraken面板提供基本数据统计、上传和下载 Payload 以及与批量受控主机交互的功能。

控制面板

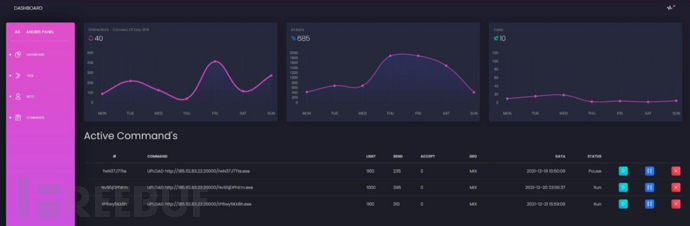

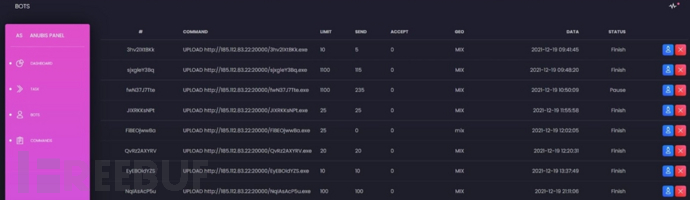

(2) Anubis

目前的控制面板是 Anubis面板提供的信息比原面板多得多。您可以查看历史命令记录和受害者的相关信息。

控制面板

Anubis在后续更新中,面板增加了选择目标执行的能力,从而更精细地控制攻击目标。

指定运行

历史记录

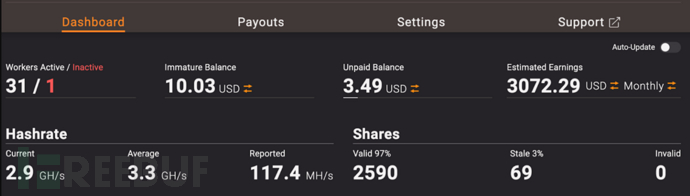

随着 Kraken 僵尸网络规模的不断扩大也在部署其他信息盗窃程序和挖掘程序。僵尸网络挖掘的月收入约为 3000美元。

矿池信息

结论

Kraken 活动一度减弱,但新端口或新 将在短时间内启用C&C 服务器。通过监控命令,攻击者专注于部署信息窃密程序,特别是 RedLine Stealer。