一个对于SMS电話验证帐户 (PVA) 服务的剖析发觉,一个根据僵尸网络的流氓网站关系了千余部受感染的安卓手机,这再度揭开了借助SMS开展帐户验证的系统漏洞。

SMS PVA服务自2018年时兴至今,为客户带来可在别的线上服务和平台注册的取代手机号,并协助绕开根据SMS的真实身份验证和单点登录 (SSO) 体制来验证新帐户。

趋势科技科学研究工作人员在上星期公布的一份报告书中表明: “网络黑客可以应用该类服务大批量申请注册一次性帐户或建立电話验证帐户,为此开展诈骗和别的犯罪行为。”

该企业搜集的监测资料显示,绝大多数感染实例坐落于印尼(数量约为47357),次之是俄国(数量约为16157)、泰国的(数量约为11196)、印度的(数量约为8109)、法国的(数量约为5548)、阿根廷(数量约为4915)、西班牙(数量约为4822)、巴西 (数量约为4413)、乌克兰国家 (数量约为2920) 和新加坡 (数量约为2779)。

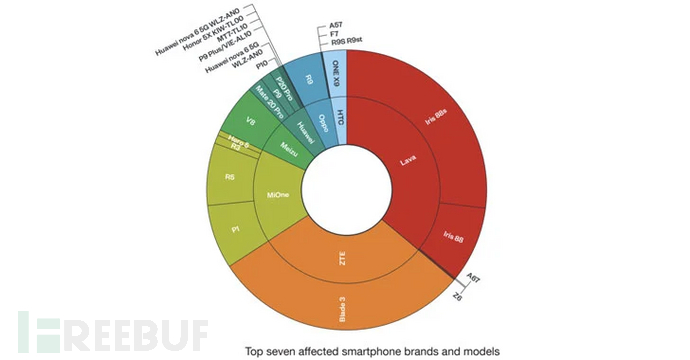

大部分受影响的机器设备是由Lava、zte中兴、Mione、魅族手机、华为公司、Oppo和HTC等初始设施生产商拼装的便宜安卓手机。

安装了SMS阻拦恶意软件的安卓手机给予了一项名叫 smspva[.]net的独特服务,科学研究工作人员猜疑安卓手机感染主要是运用下列这两种方法:一是根据客户意外下载的恶意软件;二是利用在生产环节中内置到专用设备中的恶意软件,这代表着供应链管理阶段发生了问题。

听说,VPA服务地底销售市场除开有着超100 好几个我国/地域的联系电话外,还根据API在多种服务平台上宣传策划“大批量虚拟电话号码”以供应用。

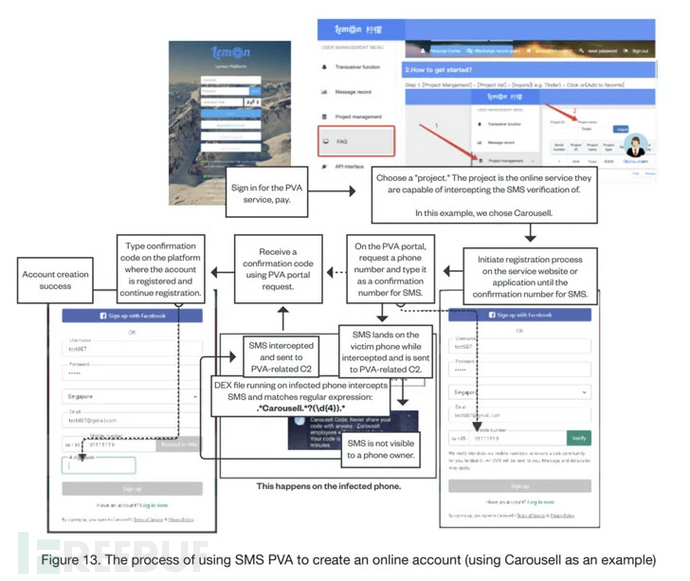

Guerrilla恶意软件(“ plug.dex ”)就其自身来讲,主要是用于分析感染安卓手机上接受到的 SMS信息,依据远程控制服务器接受到的特殊检索方式查验他们,随后将与这种关系式配对的早已泄漏的信息再次传到服务器。

科学研究工作人员说:“恶意软件或是较为’不张扬’,只搜集与要求的应用软件配对的文字信息,这可以让它密秘地长期再次这类主题活动。假如SMS PVA服务容许其顾客浏览受感染手机的全部信息,那麼机器设备持有者迅速便会发觉这种问题。”

在新用户注册的情况下,线上门户网通常根据交叉式检查用户的部位(即IP地址)与许多人的联系电话来验证新帐户,SMS PVA服务根据应用住房代理商和联接到需要的服务平台的VPN来绕开这一限定。

更主要的是,这种服务只售卖帐户申请注册时所需的一次性确认码,僵尸网络营运商在没经使用者知情人和允许的情形下,应用很多受感染机器设备接受、定期检查汇报短消息验证码。

也就是说,僵尸网络可以轻轻松松浏览不一样國家的数千个手机号,让团伙犯罪可以很多注册新帐户并将其用以各种各样行骗,乃至参加“协作作假个人行为”(即本人或是组织设立虚报账户,装扮成别的本人或机构,公布虚假信息,尝试控制公众舆论的个人行为)。

科学研究工作人员说:“SMS PVA服务的存有进一步消弱了短消息验证做为帐户验证关键方式的一致性,即存有安全隐患隐患。从SMS PVA可以给予手机号的范围看来,保证实效性的常见方式是是不足的,例如,将之前与帐户密切相关的手机号或鉴别归属于VoIP服务或SMS网关ip的号加入黑名单。”

参照来源于:

https://thehackernews.com/2022/02/hackers-exploit-bug-in-sms-verification.html