昨天晚上,据悉是恶意软件开发人员在海外 BleepingComputer 社区论坛上发贴,公布了 Maze、Egregor 和 Sekhmet 勒索软件操作的主解密密钥。经安全性企业 Emsisoft 确定这种解密密钥是正规的,该企业勒索软件权威专家和危害投资分析师 Brett Callow 表明解密密钥的公布是高压政策下让互联网犯罪嫌疑人早已觉得忧虑。

Maze 勒索软件于 2019 年 5 月逐渐运行,并快速出名,由于她们承担应用如今很多勒索软件运行所采用的数据信息偷盗和双向敲诈勒索战略。在 Maze 于 2020 年 10 月公布关掉后,她们在 9 月重命名为 Egregor,之后在组员在乌克兰国家被抓后,她们消失了。Sekhmet行为在某种意义上是一个除外,因为它在2020年3月运行,而Maze仍在主题活动。

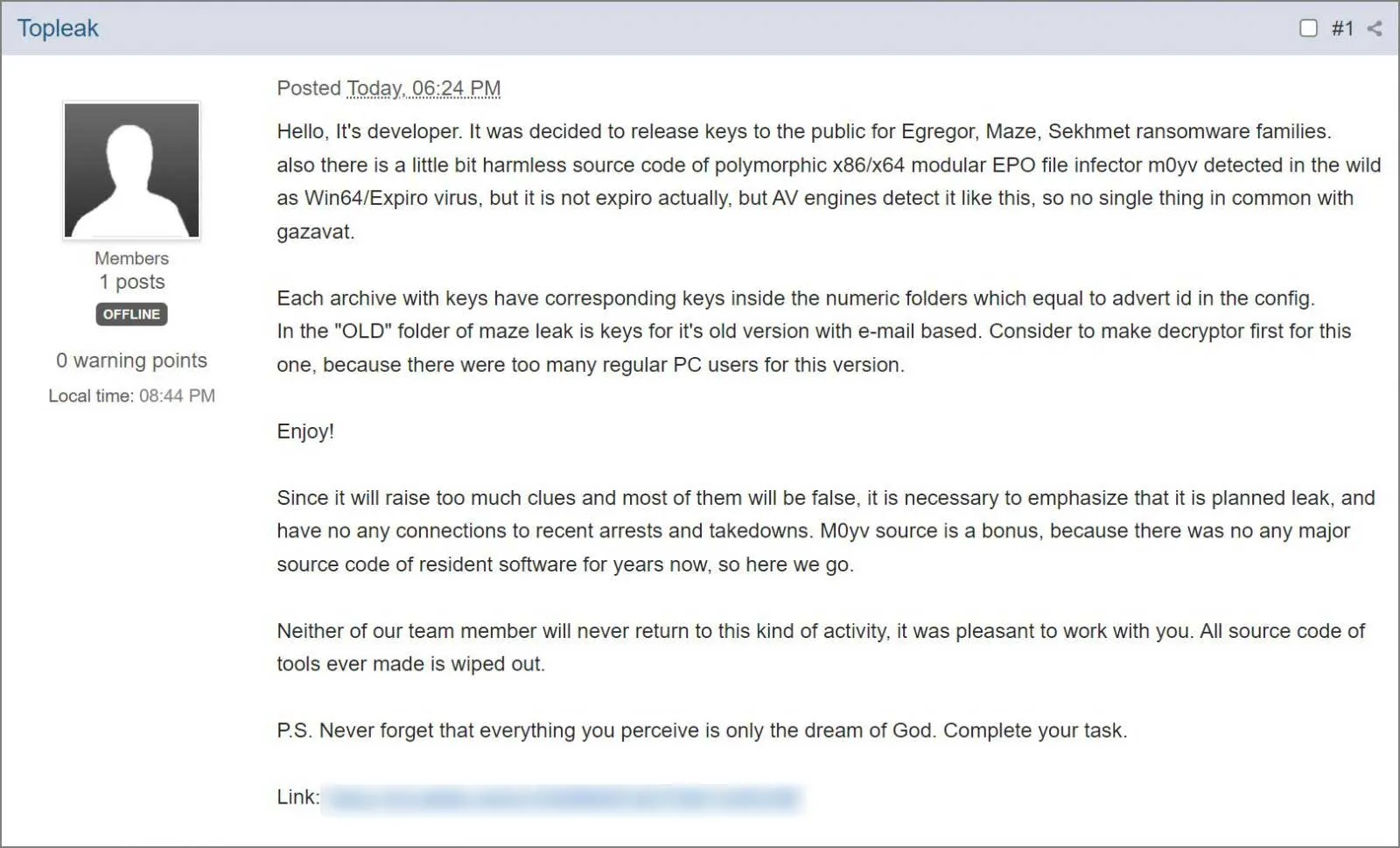

在 14 个月以后,以上三款勒索软件的解密密钥由一名情侣网名为“Topleak”的客户泄漏,他自称为是全部三款勒索软件的开发人员。

发帖人说,这也是一次有计划的泄露,与近期的稽查行为没有关系,这种行为造成网络服务器被封查,保释金手机软件的附设企业被拘捕。

“Topleak”表明:“公布解密密钥是由于造成过多的案件线索,并且绝大多数全是假的,因此必须注重这也是一次有计划的泄露,与近期的拘捕和依法取缔行为没有联络”。她们进一步表明,她们的队伍人员都不可能再返回勒索软件行业,并且她们消毁了勒索软件的全部源码。

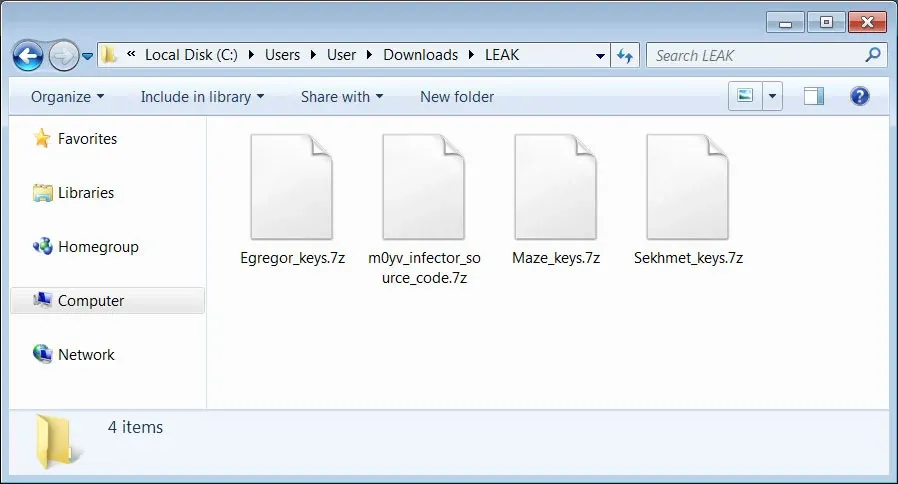

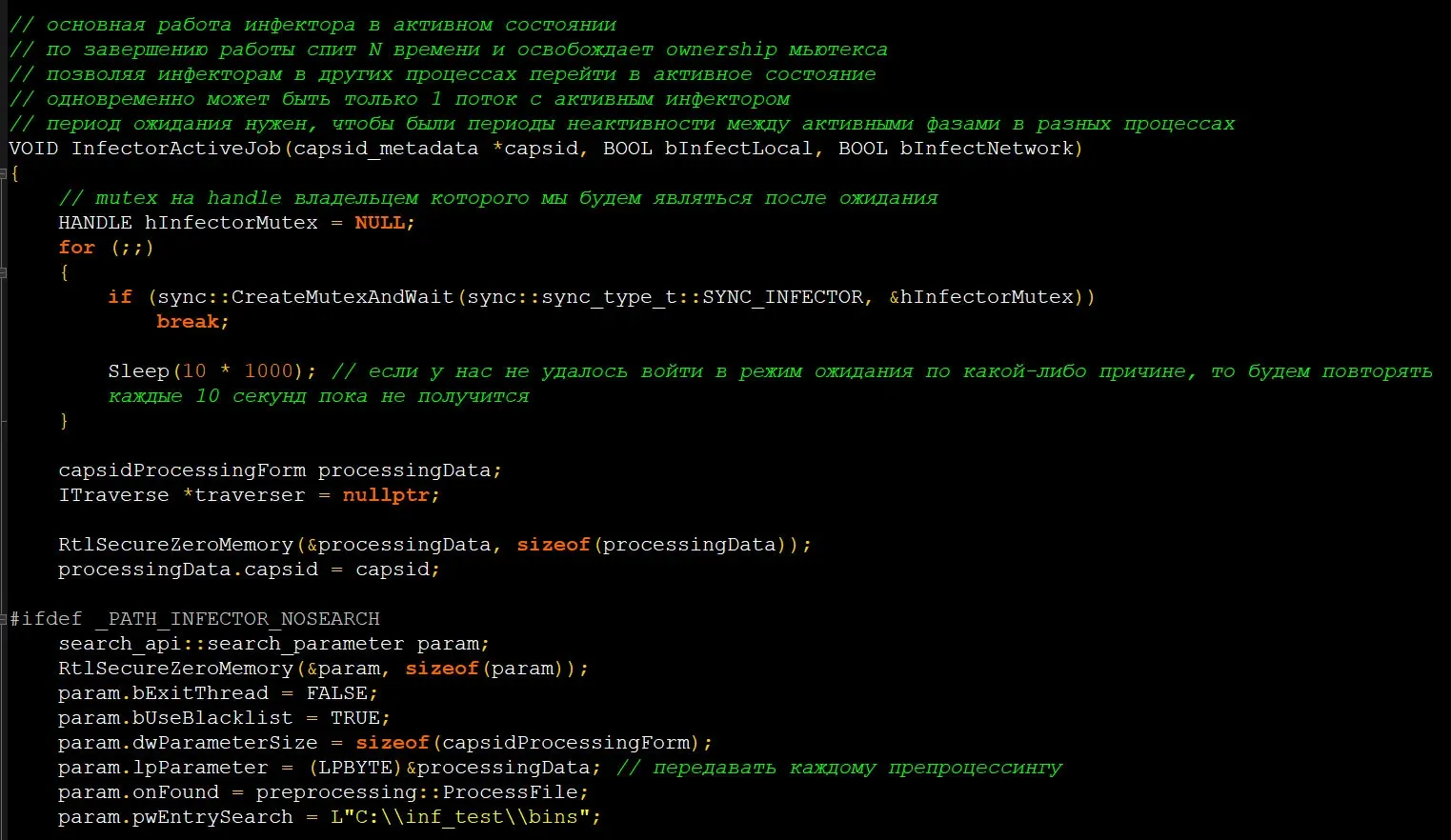

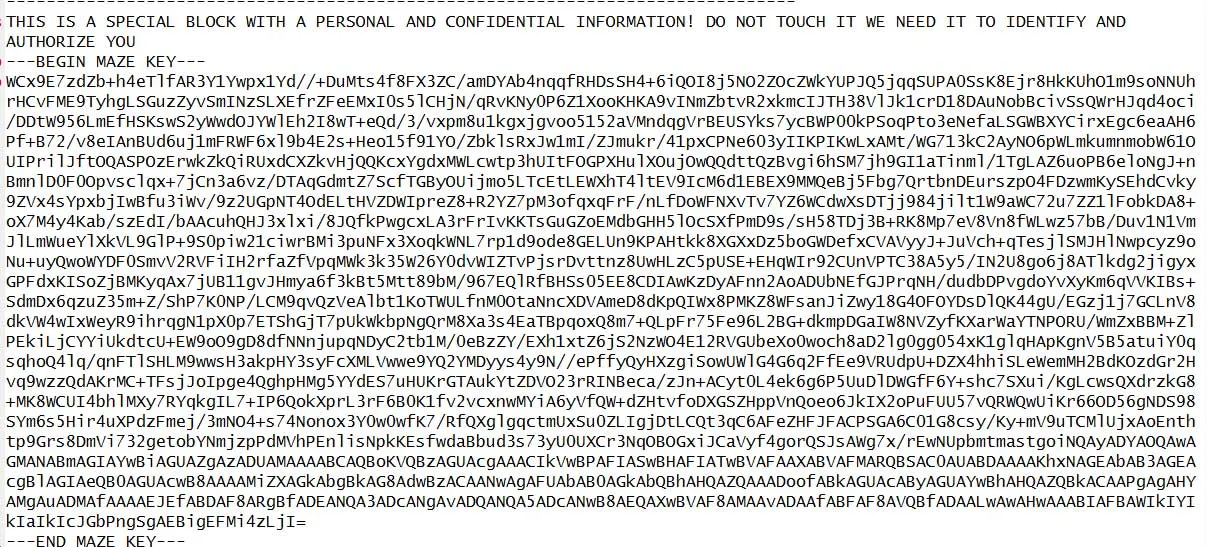

该贴子包含一个 7zip 文档的下载地址,该文件有四个档案资料,包括Maze、Egregor和Sekhmet的解密密钥,及其勒索软件犯罪团伙应用的'M0yv'恶意软件的源码。这种资料中的每一个都包括公共性主数据加密密钥和与特殊"广告宣传"有关的个人主解密密钥,或勒索软件操作的附设组织。

下列是每一个勒索软件操作所公布的RSA-2048主解密密钥的数量。

- Maze:对于非公司客户的初始恶意软件的9个主解密密钥。

- Maze:30个主解密密钥。

- Egregor:19个主解密密钥。

- Sekhmet。1个主解密密钥。

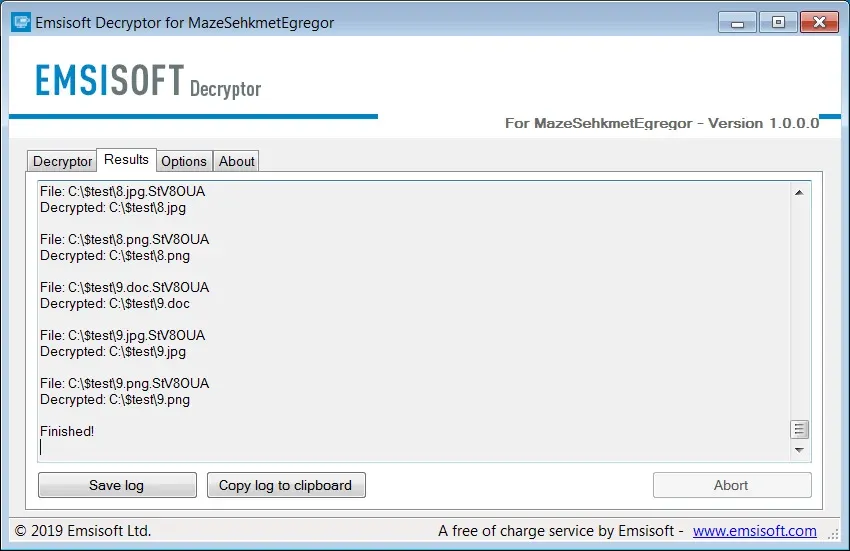

EMSIsoft的Michael Gillespie和Fabian Wosar早已核查了这种解密密钥,并向BleepingComputer确认,他们是正规的,可以用于解密被这三个勒索软件大家族数据加密的文档。